El smartphone que estás utilizando para leer este artículo está cubierto de sensores. Estos sensores permiten identificar, almacenar y registrar cómo lo sostienes, con qué velocidad y a qué ritmo tecleas el código de desbloqueo o si realizas micropausas cuando escribes un mensaje. Estos sensores son la clave para la nueva generación de contraseñas: las contraseñas biométricas.

Las Administraciones públicas, entidades bancarias y otras empresas privadas están desarrollando proyectos y pruebas piloto con el fin de rediseñar el concepto de contraseña y encontrar mecanismos eficaces para garantizar nuestra ciberseguridad.

El objetivo es construir un sistema de verificación de identidad que sea seguro y eficaz, que nos proteja contra potenciales ataques de hackers o contra intentos de robo de identidad y que al mismo tiempo sea user-friendly, ofreciéndonos una experiencia digital óptima. Se busca generar confianza entre las partes de una transacción en un mundo digitalizado.

¿Qué significa esto en la práctica?

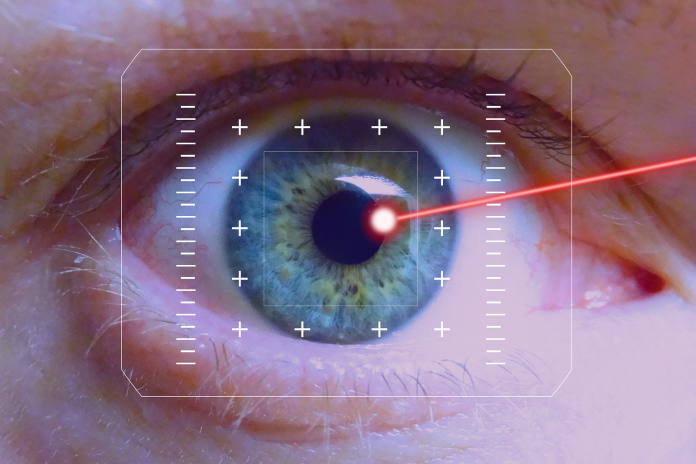

Que proteger nuestra identidad ya no va a depender de saber o no una contraseña o poder responder a una pregunta secreta como cuál era el nombre de tu primera mascota. Nosotros seremos la contraseña. Factores biométricos como nuestra huella dactilar o nuestro iris, junto con patrones de comportamiento configurarán esta nueva generación de contraseñas.

El Banco Mundial está marcando la pauta en el ámbito de identidad digital y los sistemas de verificación de identidad. El enfoque del Banco Mundial desglosa la identidad de una persona en cuatro dimensiones: lo que es, lo que sabe, lo que tiene y lo que hace. El futuro de los sistemas de verificación de identidad está en combinar estos cuatro elementos, mezclando características estáticas con características dinámicas (las más difíciles de copiar).

¿Qué implica cada una de las dimensiones de la identidad según el Banco Mundial?

Ser: representado por la edad, género, dirección, huella dactilar, facciones, iris o voz. En este ámbito se encuentran aquellas aplicaciones como por ejemplo Alexa de Amazon, Siri o el asistente de Google que utilizan el reconocimiento de voz para activarse. Además, “ser” también comprende otros datos como la geolocalización, la IP con la que accedemos a internet o el número de móvil desde el que operamos.

Saber: implica algo que el usuario conoce. Esto es un número de pin, un código de seguridad, la respuesta a una pregunta secreta, o una secuencia alfanumérica, como en las claves privadas que se utilizan en las criptomonedas. Este es el mecanismo típico y más extendido para acceder a cuentas digitales, códigos de seguridad de entrada a edificios o para realizar pagos con tarjetas de crédito.

Tener: vincula la posesión de un objeto físico a la identidad de una persona. Ejemplos cotidianos de esta dimensión son tener una tarjeta de acceso, un token de seguridad, un pasaporte, el carnet de conducir o una tarjeta de crédito. Incluso el teléfono móvil se ha convertido en una llave de acceso y en una forma de pago. Este aspecto también forma parte de la verificación de identidad más tradicional, solo hay que pensar en los aeropuertos donde presentamos nuestro pasaporte en los controles de seguridad.

Hacer: este último aspecto de la identidad es el más fascinante. Es el origen de los sistemas de verificación de identidad más sofisticados y más difíciles de copiar.

Un smartphone para comprobar que tu, la persona que está tecleando el código de desbloqueo, eres realmente su verdadero dueño, no solo va a tener en cuenta que los cuatro dígitos del código sean correctos, sino que va a asegurarse de que estés sosteniendo el teléfono como generalmente lo sostienes y estés presionando los números al ritmo y velocidad que normalmente lo haces. “Hacer” pone el énfasis en movimientos, gestos, caligrafía, o la forma de pulsar las teclas de un dispositivo.

Implantar sistemas de verificación de identidad basados en lo que hacemos tiene otra ventaja inesperada muy relevante. Identificar a las personas según sus movimientos y comportamientos es la única forma de distinguir identidades cuando más de una persona utiliza el mismo dispositivo electrónico. Este factor es determinante en algunas zonas de África y Asia donde el acceso a la tecnología es limitado y lo más habitual es que varias personas compartan un único teléfono móvil. Muchas veces se trata de miembros de una misma familia, pero a veces se trata de amigos o otros miembros de la comunidad. En este escenario, compañías como Facebook, están estableciendo sistemas de acceso a sus cuentas distintos a los que utilizan en países occidentales. Se pone un mayor acento en la protección de la privacidad de los distintos miembros que utilizan el dispositivo, en perjuicio de la experiencia seamless.

La segunda ventaja evidente de los mecanismos de verificación dinámicos es que la experiencia del usuario mejora drásticamente. Si utilizamos sistemas de control basados en aspectos biométricos y patrones de comportamiento, la experiencia de usuario se convierte en un continuo sin interrupciones.

La tercera mejora es la reducción drástica de los fallos de seguridad asociados con el uso de contraseñas. Este aspecto es especialmente beneficioso para las entidades financieras.

¿Cuál es el papel de derecho en este proceso?

Es fundamental entender cuales son los parámetros que se están utilizando para identificarnos y verificar nuestra identidad. De esta manera estaremos en disposición de evaluar si estos sistemas cumplen adecuadamente con las leyes de protección de datos y protegen nuestro derecho a la intimidad. Es difícil hacer una valoración general sobre el cumplimiento de la regulación de protección de datos en este ámbito. Será necesario hacer un análisis de la recogida, tratamiento y gestión de los datos que se haga en cada caso.

El gran riesgo de las contraseñas biométricas es que necesitan recoger infinidad de datos relativos a nuestro comportamiento para establecer un patrón y definir cuál es nuestra forma habitual de hacer las cosas.

Está por ver si la actual normativa de protección de datos podrá proteger de forma efectiva a los usuarios o el regulador acabará aprobando estándares de protección adicionales para la recogida y procesado de datos biométricos. Como en muchas áreas del derecho, no todos los Estados llegan al mismo resultado cuando se trata de ponderar la defensa de la seguridad y el derecho a la privacidad de los ciudadanos. La posición de los Estados en esta dicotomía afectará directamente a la capacidad de implantación de las contraseñas biométricas en un futuro muy próximo.

Suscríbete a nuestro newsletter aquí.